Un enfoque técnico para construir mercados de datos confiables con el fin de reducir el tiempo necesario para establecer confianza y los costos de cumplimiento en las interacciones digitales.

Introducción

En nuestro blog anterior, analizamos los ejes temáticos que ponen de relieve la confianza en los mercados, específicamente en los mercados de datos. Sugerimos que, al introducir datos verificables en diversas interacciones realizadas por los participantes del mercado, podríamos agregar una nueva dinámica que redujera el tiempo necesario para confiar en los datos y al mismo tiempo preservara la divulgación autoselectiva de información.

Al introducir una nueva forma de confianza, podemos invertir el paradigma de datos de los mercados paralelos, lo que posibilitará la formación de nuevas transacciones, modelos comerciales y casos de uso. Al modificar esta dinámica de confianza, cheqd proporciona la infraestructura necesaria para apoyar el surgimiento de un nuevo tipo de economía de datos, que denominamos: mercados de datos confiables.

En este blog analizaremos de qué manera cheqd respalda los mercados de datos confiables desde una perspectiva técnica, y de qué modo componentes como: identificadores descentralizados (DID), credenciales verificables (VC) e infraestructura de gestión de confianza (TMI) (como registros de confianza, o TR, o registros de estado, o SR) se complementan entre sí y proporcionan diferentes dinámicas de un mercado de datos confiables.

La "brecha de confianza"

Como se analiza en «Anatomía de un mercado de datos confiables«, la composición de la «confianza» es una relación compleja e interpersonal entre dos partes. Se basa en algo más que la mera confianza en una entidad en particular; es decir, implica un «factor adicional«, que incluye la percepción de buena fe y la voluntad de actuar de manera creíble.

Sin embargo, considerar la “confianza” en un contexto digital se vuelve cada vez más desafiante. A diferencia de una relación «interpersonal«, la confianza digital es a menudo una relación «seudónima«. Aquí abordamos lo que los académicos consideran ampliamente como la «brecha de confianza»; la falta de capacidad de emitir un juicio informado sobre el «factor adicional» necesario para construir la «confianza» más allá de la «mera confianza».

Por lo tanto, para construir un mercado de datos confiables funcional con cheqd, necesitamos aumentar el requisito de este «factor adicional» mediante una combinación de tecnologías y técnicas que fomenten la confianza.

Ver: Camila Mont'Alverne, Sumitra Badrinathan, Amy Ross Arguedas, Benjamin Toff, Richard Fletcher y Rasmus Kleis Nielsen. La brecha de confianza: cómo y por qué las noticias en las plataformas digitales se ven con más escepticismo que las noticias en general. 2022. Universidad de Oxford. Instituto Reuters.

Disponible en: https://reutersinstitute.politics.ox.ac.uk/

Los componentes técnicos de un mercado de datos confiables

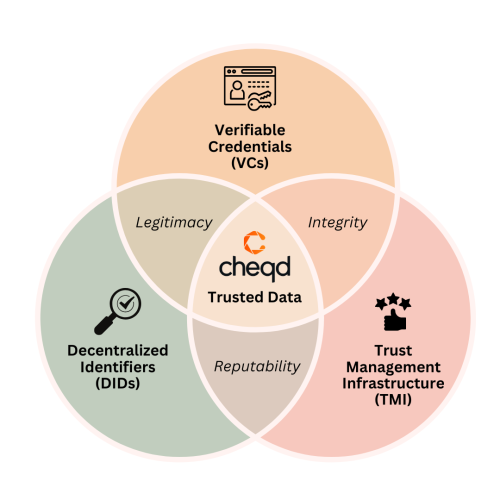

La clave para establecer un mercado de datos confiables mediante cheqd se centra en la interacción de tres componentes técnicos que se utilizan para generar confianza digital:

- Identificadores descentralizados (DID)

- Credenciales verificables (VC)

- Infraestructura de gestión de confianza (TMI), como registros de confianza (TR) o registros de estado (SR).

Cuando se utilizan juntos, estos tres componentes abordan cada uno una propiedad diferente de una interacción confiable, que se analizarán a continuación:

- Legitimidad establecida por los DID

- Integridad establecida por las VC

- Reputación establecida por TMI

Legitimidad a través de identificadores descentralizados

Los identificadores descentralizados (DID) son un estándar técnico relativamente reciente, aprobado por el W3C como recomendación formal en 2022, para identificar de manera única a una entidad dentro de un dominio digital. Cada DID se puede «resolver» para obtener un archivo de datos llamado Documento DID, que ayuda a demostrar la legitimidad de tres maneras:

VERIFICACIÓN

Los documentos DID deben contener claves de firma, conocidas como Métodos de verificación, que pueden usarse para firmar criptográficamente otros archivos de datos (como credenciales verificables). Si un DID y su método de verificación asociado se mencionan en otro archivo de datos, ese DID y su clave pueden verificarse y autenticarse para demostrar que, efectivamente, dicho DID es o está:

- Legítimo.

- Asociado a un Documento DID particular (se analiza en el punto2).

- Asociado con cualquier otro recurso vinculado al DID (se analiza en el punto 3).

Si se demuestra que un DID es legítimo, es posible inferir que el archivo de datos firmado por el DID tiene un mayor nivel de confiabilidad.

RESOLUCIÓN

Los documentos del DID pueden contener información adicional sobre una entidad concreta (el sujeto del DID), a través de puntos finales URI. Normalmente, la información sobre el sujeto DID se escribe en la sección de servicio de un documento de DID, que admite de forma nativa serviceEndpoints, que permiten acceder a información relevante adicional sobre la entidad, como su sitio web, dirección de correo electrónico o perfil en redes sociales.

Esto ayuda a proporcionar otra capa de legitimidad para terceros que resuelven un DID.

RECURSOS

Los documentos de DID pueden contener metadatos adicionales sobre los recursos vinculados a DID (DLR). Los DLR son una extensión de la especificación DID Core, que puede permitir que los DID se asocien criptográficamente con otros recursos digitales, como logotipos, documentos o registros.

Mediante el mismo mecanismo de comprobación y autenticación, estos recursos asociados vinculados a DID pueden otorgar un mayor grado de legitimidad gracias al poder de los DID.

Además, los DLR pueden servir como base para crear infraestructuras de gestión de confianza (TMI) de manera descentralizada, donde los registros de confianza (TR) o registros de estado (SR) puedan estar disponibles y consultarse a través de direcciones URL de DID.

La legitimidad proporcionada por el mecanismo de autenticación de DID es el primer ingrediente necesario para crear una relación digital confiable para que funcione un mercado de datos confiables.

Integridad a través de credenciales verificables

Las credenciales verificables (VC) son otro tipo de archivo de datos, estandarizado por el W3C, diseñado para garantizar la integridad absoluta de las «afirmaciones» incluidas en el archivo. En este contexto, una «afirmación» es una declaración sobre una entidad específica, como el nombre, dirección o fecha de nacimiento de una persona, entre otros datos.

Las VC pueden cumplir esta función porque las «afirmaciones» incluidas en la credencial son intrínsecamente verificables mediante «pruebas» criptográficas.

Las VC se integran perfectamente con los DID, ya que la «prueba» incorporada en la VC se puede firmar utilizando los DID y sus claves asociadas al método de verificación. Esto permite que la «prueba» de la VC se compruebe y autentique mediante la infraestructura de clave pública del DID y el documento del DID correspondiente.

Una vez que la prueba está incorporada en el VC, el VC también puede serializarse como un token web JSON (JWT) o utilizar una prueba de integridad de datos (VC-DI) para crear una representación de la credencial que sea a prueba de manipulaciones. Esto significa que, si se realiza alguna modificación a la serialización, la «prueba» incorporada no podrá verificarse.

Por lo general, las VC se emiten a un «titular», que las almacena en una billetera de datos. Estas credenciales están firmadas criptográficamente por un DID de la entidad «emisora». Esto permite que el «titular» demuestre a un tercero que la credencial verificable cumple con lo siguiente:

- Legitimidad: ya que se firma mediante un DID de una entidad en particular; e

- Integridad: ya que la prueba criptográfica es a prueba de manipulaciones.

También se pueden aplicar diferentes esquemas de firma criptográfica sobre las VC para ofrecer beneficios adicionales, tales como:

- Divulgación selectiva: donde solo se presenta un subconjunto seleccionado de las afirmaciones de VC, o afirmaciones seleccionadas de varias VC, en un formato a prueba de manipulaciones (por ejemplo, SD-JWT).

- Pruebas de conocimiento cero (ZKP): en las que una VC puede utilizar su legitimidad e integridad para demostrar un hecho específico a través de un mecanismo de comprobación/respuesta sí/no, sin necesidad de revelar las «afirmaciones» reales contenidas en la VC (por ejemplo, AnonCreds).

El diseño de las VC es muy flexible, y algunos tipos son útiles para casos de uso específicos. Sin embargo, cada tipo mantiene el mismo enfoque subyacente en la integridad de los datos. Esta integridad de los datos, junto con la legitimidad de la autenticación mediante DID, es, en muchos casos, suficiente para que un verificador genere un nivel de «confianza» en una interacción digital, lo que reduce significativamente el tiempo para establecer la confianza.

Reputación a través de una infraestructura de gestión de confianza

La infraestructura de gestión de confianza (TMI) se puede utilizar para pasar de interacciones digitales de confianza «baja/media» a interacciones digitales de confianza «alta». Como tal, es posible que esta infraestructura no siempre sea necesaria en un mercado de datos confiable, pero se puede confiar en ella cuando sea necesario.

Los recursos vinculados a DID (DLR) se pueden utilizar para establecer TMI de manera descentralizada. Algunos ejemplos comunes de TMI para los mercados de datos confiables son los registros de confianza (TR) que pueden determinar si un DID pertenece a un conjunto confiable; o los registros de estado (SR), que pueden utilizarse para comprobar si el estado de la VC se ha revocado o no. Sin embargo, a los efectos de este documento, utilizaremos los TR como la TMI canónica para explicar el concepto de reputación.

Un TR es un objeto de datos donde una entidad certifica públicamente la legitimidad de otras entidades. Por ejemplo, un regulador de salud como la Agencia Reguladora de Medicamentos y Productos Sanitarios (MHRA) en el Reino Unido puede crear varios registros de confianza de fabricantes o mayoristas farmacéuticos que estén legalmente regulados para suministrar ciertos tipos de medicamentos, fármacos o productos farmacéuticos en el Reino Unido.

En el contexto de la tecnología de identidad descentralizada, los TR contienen listas de DID pertenecientes a entidades específicas para un propósito particular. En el ejemplo anterior, la MHRA podría crear un TR que incluya los DID de cada fabricante o mayorista farmacéutico regulado para realizar una acción específica.

Mediante la resolución y el análisis sintáctico de un TR, un verificador puede recorrer los DID y los metadatos enumerados para establecer una raíz de confianza y comprobar que los datos que recibe cumplen los niveles de garantía necesarios para un marco de gobernanza específico.

Los TR proporcionan a las partes que confían en ellos una mayor seguridad al vincularse con una raíz de confianza, lo que da lugar a:

- Reputación, ya que el «verificador» podrá comprobar que el DID del «emisor» que firma el VC del «titular» está atestiguado por una o varias otras entidades a través de un TR público; esto se suma a:

- Legitimidad (como se discutió anteriormente)

- Integridad (como se discutió anteriormente)

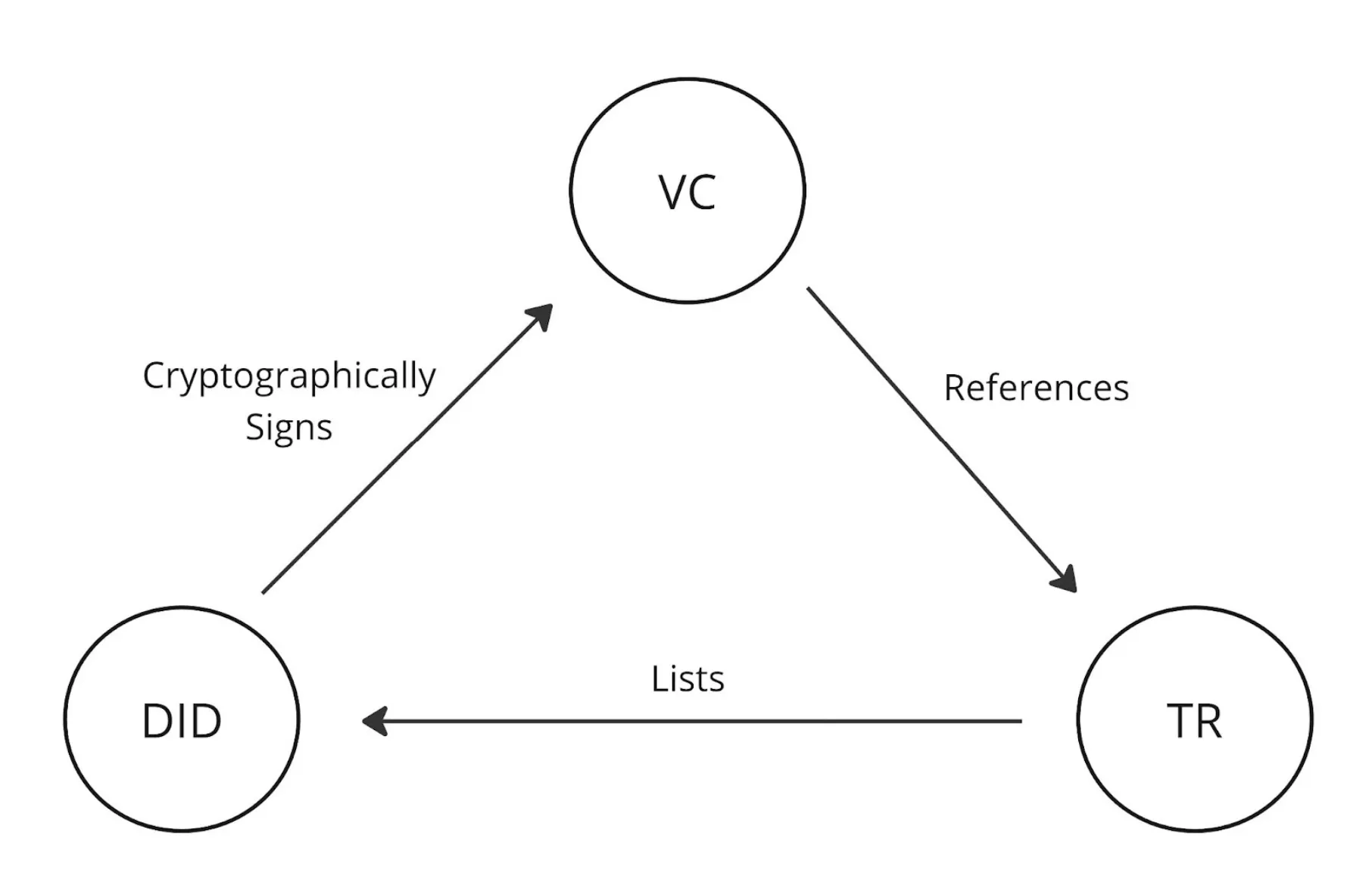

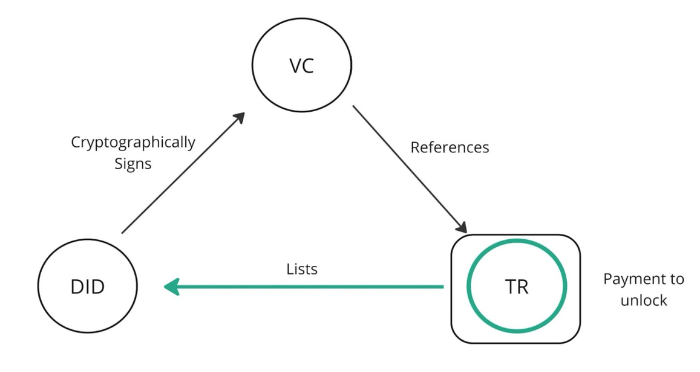

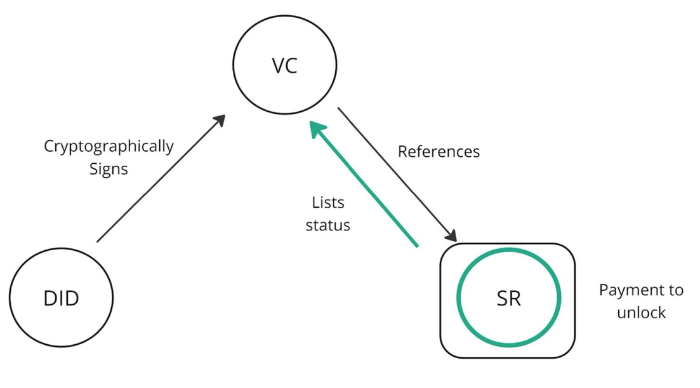

Para concluir esta sección, el diagrama a continuación ayuda a explicar cómo los tres componentes tecnológicos descritos en esta sección funcionan en conjunto entre sí para construir una red integral de confianza.

Este diagrama ilustra los siguientes flujos:

- Un DID firma criptográficamente una VC, lo que establece legitimidad e integridad en los datos que contiene la VC.

- Una VC hace referencia a un TR (u otra TMI), que establece la legitimidad e integridad de que un TR está destinado a ser utilizado por el verificador.

- El TR proporciona información adicional sobre la reputación del DID, que establece la legitimidad, integridad y reputación del DID y la VC firmada, que se puede utilizar para cumplir con los requisitos de gobernanza y cumplimiento.

Cómo superar la brecha de confianza

La combinación de DID, VC y TMI contribuye en gran medida a llevar las interacciones digitales más allá de la mera confianza, ya que un «titular» (H) puede demostrar que su afirmación es:

- Legítimo, ya que está atestiguado por un «emisor» particular (I)

- Criptográficamente no alterado porque el modelo de datos VC permite la serialización de pruebas y la integridad de los datos

- Confiable, ya que se pueden consultar uno o varios TR donde el DID del emisor está respaldado por terceros.

Para una parte confiable que verifica la VC, el «verificador» (V), esto elimina la necesidad de confiar plenamente en el «titular» y, en cambio, traslada la carga de la confianza hacia la solidez de la tecnología y la criptografía dentro de la propia VC. Esto cierra en gran medida la «brecha de confianza», que pasa de requerir una relación humana «interpersonal» de amplio alcance a una relación técnica «entre redes» mucho más estrecha.

Fundamentalmente, esta combinación de tecnologías también hace que la confianza sea instantánea. Dado que la legitimidad, integridad y reputación pueden presentarse en una sola prueba, se reduce significativamente la «brecha de confianza» entre la mera confianza y la plena confianza. De este modo, estas tecnologías no sólo crean un nuevo paradigma para la confianza digital, sino que también aumentan en gran medida la eficiencia operativa con la que se puede lograr la confianza. Esto reduce la necesidad de engorrosas verificaciones de diligencia debida e intercambios de información.

Al utilizar este tipo de confianza instantánea entre redes, las organizaciones pueden tener plena confianza en que:

- Otras partes con las que interactúan cumplen con los requisitos de conformidad de su sector o caso de uso, lo que permite crear mercados de confianza.

- Ellos mismos cumplen los requisitos de conformidad, ya que pueden demostrar a los reguladores externos que los datos que reciben de otras partes cuentan con una legitimidad, integridad y reputación absolutas y suficientes para un marco de gobernanza concreto.

Este tipo de confianza digital instantánea e interconectada, hasta la llegada de estos componentes técnicos, no había sido posible. Estamos comenzando a disponer de las herramientas técnicas necesarias para superar la «brecha de confianza».

Creando el mercado

Hasta ahora, hemos analizado principalmente los componentes técnicos que conforman los datos confiables. En esta sección, explicaremos cómo cheqd facilita la comercialización de estos datos para desarrollar el concepto clave: los: mercados de datos confiables.

Un aspecto fundamental del objetivo de cheqd de crear mercados de datos confiables es reconocer que las distintas interacciones digitales requieren diferentes niveles de confianza. Algunas interacciones serán de bajo valor, como usar un VC que certifique un «nombre» y una «fecha de nacimiento» para inscribirse en un gimnasio. Otras pueden ser transacciones de muy alto valor, como usar un VC que contenga un “Certificado de Médico General CCT” para incorporarse de manera eficiente a un nuevo hospital.

Por esta razón, el «Precio de la Confianza» variará dependiendo del valor determinado de la interacción digital, donde las interacciones de bajo valor pueden ser gratuitas o de bajo costo; mientras que las interacciones de alto valor pueden ser de mayor costo.

Para tener en cuenta esta diferenciación, al diseñar la infraestructura para los Mercados de Datos Confiables era importante garantizar que el «verificador» tuviera la posibilidad de elegir cuánto desea gastar para lograr «confianza«. El resultado de asociar un precio a niveles de confianza es el siguiente:

- Legitimidad, a través de la autenticación de un DID = Gratis

- Integridad, a través de la verificación de un VC = Gratis

- Reputación, a través de la verificación de un TR (u otra TMI) = Pagada

El razonamiento es que, por lo general, las interacciones de escaso valor no necesitarán comprobar un TR ni verificar la reputación; sin embargo, deberían poder utilizar las ventajas de integridad y legitimidad de los DID y las VC a bajo costo. Un costo de este nivel podría desincentivar el uso de la tecnología, ya que la posible pérdida financiera derivada de la mera confianza en un mal actor en interacciones de bajo valor a menudo se elegiría por encima del costo de la confianza.

Considerando que cobrar por reputación es un mercado que ya está bien establecido, por ejemplo, los controles KYC, KYB y de diligencia debida en general existentes son muy frecuentes en las empresas. Cobrar por la reputación adicional de una Credencial o DID proporcionará:

- Una oportunidad de ahorro de costos para que las entidades alcancen un alto nivel de confianza, en comparación con los mecanismos existentes de KYC y KYB

- Una bonificación de tiempo y eficacia para lograr un alto nivel de confianza, con datos confiables que se pueden verificar instantáneamente, lo que reduce la carga del cumplimiento normativo.

- Una oportunidad de ingresos nunca vista para los «emisores» de datos confiables

Reputación condicionada por pagos

La forma en que cheqd respalda el objetivo anterior es a través de requerir un pago para acceder al componente reputacional de los datos confiables, la infraestructura de gestión de confianza (TMI): registros de confianza (TR) o, en un caso de uso alternativo, registros de estado (SR).

Utilizando la infraestructura de pago de cheqd, hay dos operaciones de creación de mercado en juego aquí:

- Los «emisores» (y en algunos casos los «reguladores») pueden fijar el precio de mercado para desbloquear un TR o un SR

- Los «verificadores» pueden elegir si quieren pagar para desbloquear el resultado de un TR o SR para lograr

- Los pagos se devolverán a los «emisores» de la VC que se presenta al «verificador».

Donde se plantea la hipótesis de que:

- Si un TR para un DID específico, o un SR para una VC en particular, cuenta con un nivel de garantía (LoA), elevado, como en el caso de haber sido emitido por una entidad de confianza, es razonable prever que el costo de esa verificación sea superior al promedio.

- Si el precio de una verificación de TR o un SR es demasiado elevado, el verificador: (a) optará por no realizar el pago adicional; o (b) elegirá otro TR para realizar la verificación (si está disponible).

- Una vez que las organizaciones y los sectores vean las oportunidades de ingresos que ofrece la creación de TR, se plantea la hipótesis de que surgirá un mercado competitivo, con una variedad de TR con diferentes LoA y una gama de precios asociada.

Esta interacción del uso de DID, VC y TMI, que proporciona la composición de «datos confiables» como una modalidad de regulación del mercado; y el costo económico de la «confianza instantánea» frente al riesgo económico potencial de la «mera confianza» como otra modalidad, es, en última instancia, lo que la arquitectura de cheqd facilita como un «mercado de datos confiables».

Los próximos blogs de esta serie se centrarán en los casos de uso de los mercados de datos confiables y en dónde vemos mercados que requieren «confianza instantánea» para: cumplimiento normativo, ahorro de costos y tiempo, nuevas oportunidades de ingresos o una combinación de los tres.

Analizaremos cómo estos casos de uso presentan un ajuste de producto al mercado para cheqd, los socios de cheqd y también el ecosistema de SSI más amplio, que se proyecta que capturará 550 000 millones de dólares de valor para 2030.